Hacken Sie die Firmen-E-Mail einer anderen Person

CrackMail-Benutzer erhalten innerhalb von nur 15 Minuten nach Aktivierung des Hacks Zugriff auf die gesamte Korrespondenz der Ziel-E-Mail

Geben Sie die E-Mail-Adresse ein, die gehackt werden soll:

Die CrackMail-Technologie bietet eine hundertprozentige Chance, erfolgreich gehackt zu werden. Die Besonderheit des Ansatzes ist die Verwendung einer virtuellen Maschine für die Autorisierung in das Konto (so dass das Sicherheitssystem der E-Mail-Plattform kann nicht erkennen, den Hack) und ein Dritter Schnittstelle für die Arbeit mit Daten (alle Daten über Sie werden in verschlüsselter Form auf sicheren Servern gespeichert werden).

-

Ständige Überwachung der ein- und ausgehenden E-Mails

-

Integrierte Werkzeuge zur Anzeige von Dokumenten

-

Anzeigen und Exportieren der Kontaktliste eines Kontos

-

Knacken aller in der Unternehmenspost registrierten Adressen

-

Verfolgen, Zurücksetzen und Erstellen eines neuen Kontopassworts

Benutzerfreundlichkeit

Der Zugriff auf das Konto ist sehr benutzerfreundlich, und Sie brauchen keine technischen oder Hacking-Erfahrungen, um mit dem Dienst zu arbeiten. Unsere Spezialisten haben diese Arbeit für Sie erledigt, indem sie die Software entwickelt haben.

Flexibles System

Im Gegensatz zu anderen Methoden zum Hacken von Konten funktioniert der Dienst per Fernzugriff vom Gerät des Nutzers aus. Sie müssen keine Spyware installieren und wissen nicht einmal, wie Ihre Zielperson auf Ihr Konto zugreift.

100%ige Sicherheit

Fortschrittliche Verschlüsselungstechnologie und mehrstufige Datenschutzsysteme garantieren Ihre Privatsphäre. Ihre Identität ist immer geschützt, und Ihr Opfer wird nicht in der Lage sein, etwas über Sie herauszufinden und Zugang zu den Daten anderer Personen zu erhalten.

Zugang innerhalb von Minuten

Tausende von Stunden der Algorithmusoptimierung und der optimalen Serverkonfiguration haben den Service zum besten Hacking-Tool auf dem Markt gemacht. Die große Erfahrung unserer Entwickler bedeutet, dass Sie Zugang zu den Informationen haben, die Sie benötigen, um jedes Konto innerhalb von 10 Minuten zu hacken.

Wie kann ich die Firmen-E-Mail einer anderen Person verfolgen?

Um die Arbeits-E-Mails einer anderen Person zu verfolgen, geben Sie einfach die E-Mail-Adresse in das entsprechende Feld auf der CrackMail-Startseite ein. Sie können auch zusätzliche Arbeit E-Mail-Hacking-Sitzungen in den Anwendungseinstellungen erstellen. Falls Sie die E-Mail-Adresse nicht kennen, empfehlen wir, das Konto der Person auf LinkedIn oder anderen Unternehmensplattformen zu finden.

Universelle Lösung für E-Mail-Hacking in Unternehmen

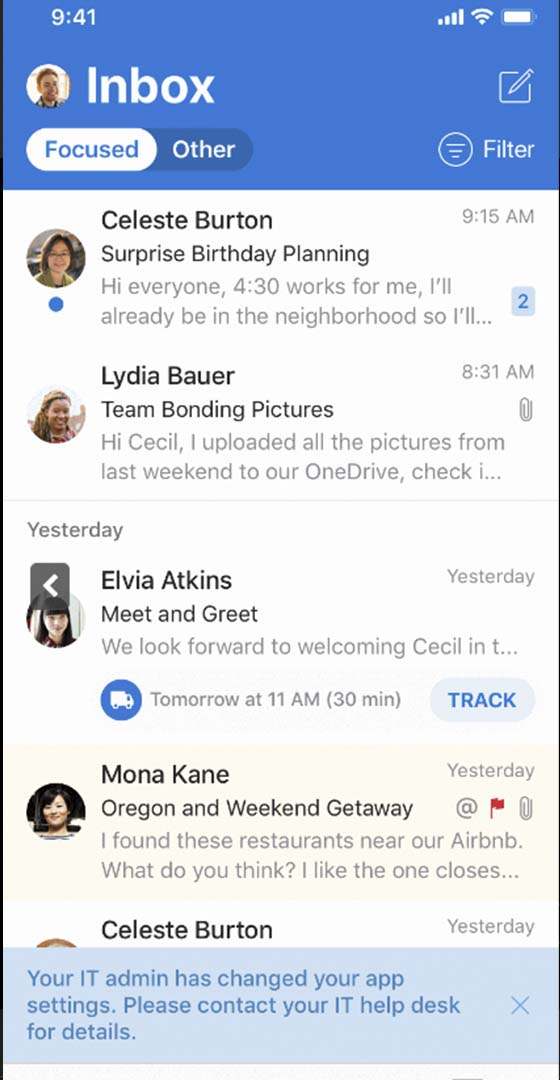

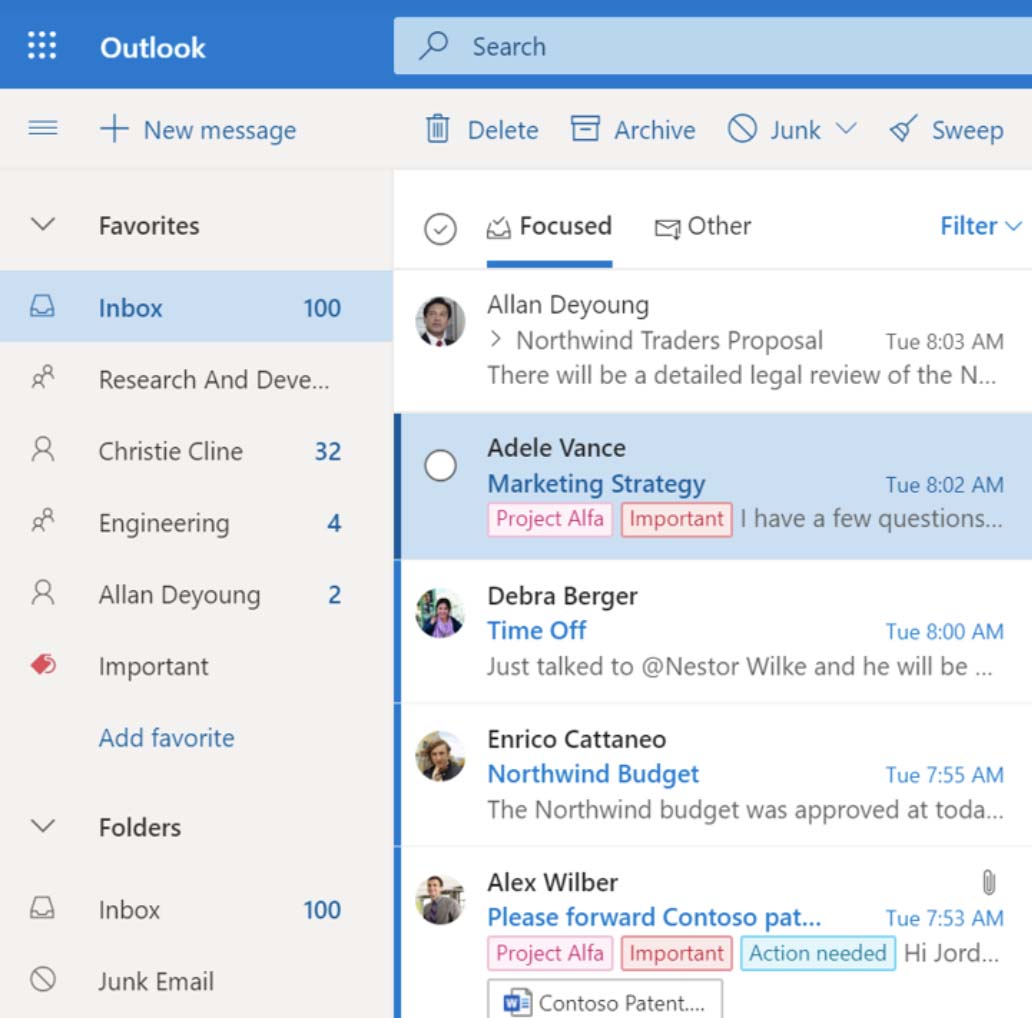

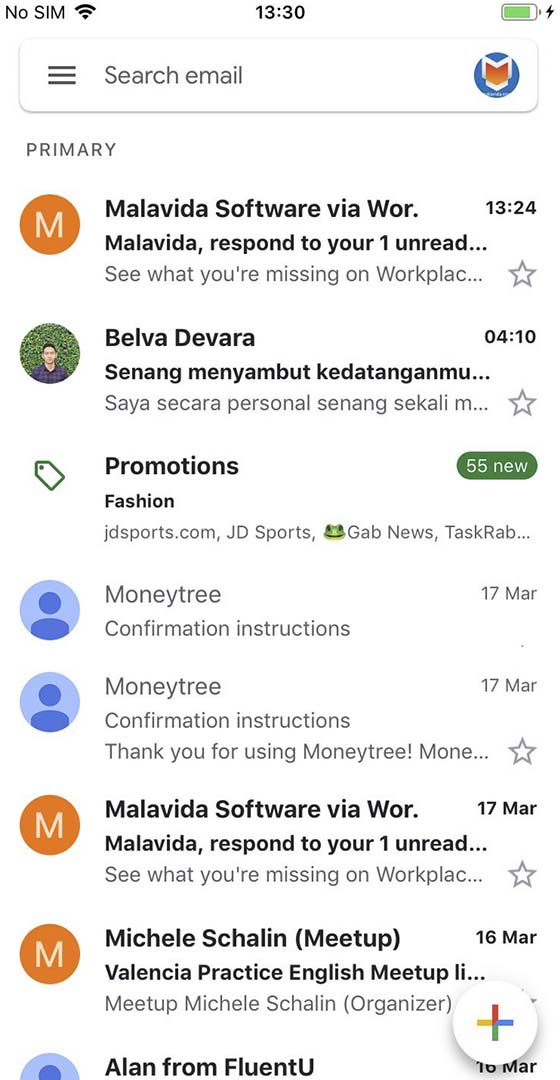

CrackMail ist als Webanwendung implementiert, was bedeutet, dass Sie von jedem Browser aus auf die Funktionen zugreifen können. Die Software ist mit jedem Betriebssystem kompatibel und die plattformübergreifende Schnittstelle ermöglicht es Ihnen, alle Werkzeuge der Anwendung in vollem Umfang von jedem Computer, Telefon oder Tablet zu nutzen.

Die Anwendung ist mit jeder E-Mail-Plattform kompatibel

Moderne E-Mail-Plattformen verwenden ähnliche Datenübertragungsprotokolle: Dies ermöglicht es der Software, anonym Unternehmens-E-Mails auf jedem von ihnen zu hacken - Gmail, Outlook, Yandex, Sprint, Amazon und andere. CrackMail kann bis zu 5 E-Mail-Konten auf verschiedenen Plattformen gleichzeitig von einem Konto aus überwachen.

Sich online in die Arbeitskorrespondenz hacken

Die Software überträgt die Mailbox-Aktivitäten im Live-Modus: Auf der Web-Oberfläche werden gesendete und empfangene E-Mails, Entwürfe (geschriebene, aber nicht gesendete E-Mails) und geplante Nachrichten sofort angezeigt. Benutzer können E-Mails im Namen eines gefährdeten Benutzers senden, Korrespondenz löschen und wiederherstellen, Entwürfe und geplante E-Mails bearbeiten.

Standort des E-Mail-Benutzers

Tool zur Verfolgung der Geolokalisierung über die E-Mail-Adresse des Unternehmens: Die Software zeigt nicht nur den aktuellen Standort des Teilnehmers an, sondern verfolgt und speichert auch die Daten aller seiner Bewegungen und erstellt am Ende eines jeden Tages oder auf Anfrage eine Grafik, die alle vom Teilnehmer besuchten Orte mit Uhrzeit, Adresse und Namen (bei öffentlichen Eingängen) anzeigt.

Zusätzliche Werkzeuge für die Arbeit

-

Navigieren in der Nachrichtenhistorie

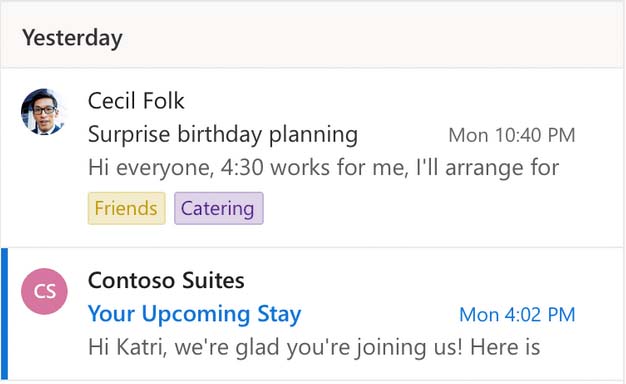

- In Dashboard wurde ein flexibles Tool zur Korrespondenzsuche integriert, und Sie können eine Vielzahl von Such- und Sortierparametern für E-Mails festlegen. Die App ermöglicht es Ihnen, die in gehackten E-Mails verwendeten Sortierregeln zu speichern oder Ihre eigenen zu erstellen - verteilen Sie E-Mails in Standardordner Favoriten, Terminplaner, Arbeitskorrespondenz, persönliche Korrespondenz, und erstellen Sie Ihre eigenen Ordner.

-

Anzeigen und Verfolgen von Genehmigungsdaten

- Sie können das Passwort für die Arbeits-E-Mail einer anderen Person herausfinden, sobald Sie Ihr Konto geknackt haben. Es ist auch möglich, das alte zurückzusetzen und ein neues Passwort direkt im Dashboard zu erstellen. Wenn Sie Autorisierungsdaten verwenden, um sich über die E-Mail-Plattform in Ihr Konto einzuloggen, empfehlen wir Ihnen, zuerst ein VPN einzuschalten, damit Ihr Tracking anonym bleibt.

-

Dokumente öffnen sich direkt in der Weboberfläche

- In der Webanwendung sind Werkzeuge für die Arbeit mit Textdokumenten, Tabellen, Bildern, Videos, PDF-Dateien und Präsentationen in verschiedenen Formaten verfügbar. Wenn eine an eine E-Mail angehängte Datei nicht mit den CrackMail-Tools geöffnet werden kann, können die Benutzer sie auf ihr Gerät herunterladen und mit den vorgesehenen Anwendungen öffnen.

-

Exportieren einer Kontaktliste

- CrackMail bietet die Möglichkeit, gehackte Kontokontakte zu exportieren, und beim Herunterladen werden die Benutzer aufgefordert, eine Vorlage für die exportierte Tabelle auszuwählen: zum Beispiel eine Kontaktliste, die in Adwords importiert werden soll, oder eine Tabelle, die in Facebook AdsManager importiert werden soll. Bei der Online-Ansicht können Sie den Interaktionsverlauf eines beliebigen Postfachs mit einem einzigen Klick öffnen.

-

Mailbox-Verwaltung

- CrackMail-Benutzer erhalten die volle Kontrolle über ihr gehacktes Firmen-E-Mail-Konto. Verwalten Sie aktive Autorisierungssitzungen über das Dashboard: Wenn nötig, können Sie sich auf allen Geräten außer Ihrem abmelden und der alleinige Besitzer des gehackten Postfachs werden. Die Weboberfläche sendet sofort alle vom System gesendeten Verifizierungscodes, die erforderlich sind, um sich auf einem neuen Gerät in das Konto einzuloggen.

-

Die Kette der Unternehmensadressen knacken

- Die Anwendung ist in der Lage, die Adresse des Postfachs zu verfolgen, von dem aus Ihre Firmen-E-Mails verwaltet werden. Um Zugang zu einem solchen Konto zu erhalten und die gesamte Kette der Arbeits-E-Mails zu verwalten, müssen Sie ein erweitertes Funktionspaket erwerben. Sobald der Hack abgeschlossen ist, können Sie die Korrespondenz in allen Zielpostfächern des Unternehmens einsehen und verfolgen.

Benutzer-Feedback

Antworten auf Fragen, die bei der Arbeit mit der Software auftreten können.

Ich habe selbst noch nie einen benutzerdefinierten Dienst genutzt, aber ich musste mich mit dem Thema Crack.email auseinandersetzen. Es stellte sich heraus, dass es ein sehr vielseitiges Tool für die elterliche Kontrolle ist, alle Informationen über die Aktivitäten eines Kindes werden strukturiert angezeigt, man sieht, dass viel Zeit und Mühe hineingesteckt wurde. Ich empfehle es!

Um ehrlich zu sein, habe ich selbst seit tausend Jahren keine E-Mail mehr benutzt, und ich bin auf Crack.email auf einem eher umständlichen Weg gestoßen. Ich musste dringend das Passwort für den Laptop meiner Schwester herausfinden und suchte nach Möglichkeiten, das Passwort für eines ihrer Konten zu knacken, in der Hoffnung, dass das Passwort übereinstimmen würde. Die App funktionierte wie ein Zauber, etwa eine halbe Stunde nach dem Einloggen konnte ich die Autorisierungsdaten zurückverfolgen, die glücklicherweise auch mit dem Laptop übereinstimmten.

Ich betreibe einen beliebten Blog und habe lange nach einer Software gesucht, um den Inhalt des Accounts zu verwalten. Das Wichtigste war, eine stabile Lösung zu finden, um Statistiken über die Aufrufe zu führen. Crack.email war ein Volltreffer, es erfasst neue Beiträge sofort und, besonders cool, speichert sie auch, wenn sie gelöscht oder gesperrt wurden!

Tolle App! Sie hat mir geholfen, den Standort meines gestohlenen Telefons per E-Mail zu verfolgen. Besonders hervorheben möchte ich die Vielzahl der bereitgestellten Daten - die Software übermittelte die aktuelle Geolocation meines iPhones, zeigte die Koordinaten, die Adresse des nächstgelegenen Gebäudes und - falls es sich bei dem nächstgelegenen Gebäude um ein Café handelte - dessen Telefonnummer an und bot eine Kurzwahl an.

Es ist eine klare Anwendung. Ich hackte von meinem Telefon, dann mit dem Telefonspeicher synchronisiert und alle Informationen, die ich brauche, wird automatisch heruntergeladen, das heißt, ich kann es in Transport verwenden. Ich mag, dass die Schnittstelle klar und mehrsprachig ist, was ein großes Plus ist.

Ich frage mich, wie selten dieser Fall ist. Ich habe die App benutzt, um mich in mein eigenes Konto zu hacken, das ich seit langem nicht mehr benutzt habe. Es war mit einem Geschäftskonto verknüpft, das ich gerade an den neuen Besitzer übergebe. Es stellte sich heraus, dass Crack.email die einzige App ist, die weiß, wie man darauf zugreift, was mich ziemlich gerettet hat.

Häufig gestellte Fragen

Antworten auf Fragen, die bei der Arbeit mit der Software auftreten können.

- Kann ich im Namen einer gehackten E-Mail E-Mails versenden?

- Benutzer können in einem gehackten E-Mail-Konto geplante E-Mails senden, löschen und erstellen.

- Erlaubt CrackMail Ihnen, die volle Kontrolle über Ihr Postfach zu übernehmen?

- Sie können sich auf einer unbegrenzten Anzahl von Geräten bei dem Zielkonto anmelden und aktive Anmeldesitzungen über die CrackMail-Weboberfläche verwalten. Falls erforderlich, können Sie die Autorisierungssitzungen auf den Geräten des Kontoinhabers schließen und den vollen Besitz der Mails übernehmen.

- Ist es möglich, andere Mailboxen zu hacken, die auf einer bereits gehackten Unternehmensplattform erstellt wurden?

- Die Software ist in der Lage, das Konto aufzuspüren, von dem aus die Unternehmenskette verwaltet wird, es zu hacken und den Zugriff auf die Datenbanken aller Postfächer in der Kette zu ermöglichen.

- Kann ich die Ziel-E-Mail-Datenbank auf mein Gerät herunterladen?

- Die Datenbank kann online eingesehen oder als ZIP-Archiv auf Ihr Gerät heruntergeladen werden. Die technologische Basis von CrackMail garantiert die maximale Download-Geschwindigkeit des Archivs für Ihre Internetverbindung.

Die Software funktioniert auf allen mobilen Plattformen und Netzen weltweit