E-Mail-App-Schwachstelle in Echtzeit

App zum Hacken der E-Mail einer anderen Person

Um den Hack zu aktivieren, geben Sie die @E-Mail-Adresse ein, die Sie hacken möchten:

Erstellen Sie ein CrackMail-Konto, um die E-Mails einer anderen Person bei einem der beliebten Dienste zu verfolgen. Die E-Mails werden in Echtzeit verfolgt.

-

Anonyme Verfolgung von ein- und ausgehenden Nachrichten

-

Zugriff auf Entwürfe und geplante E-Mails

-

Hacken von Login und Passwort für die Autorisierung in der Mailbox

-

Verfolgung der Konten einer Person in Diensten Dritter

-

Archiv der angehängten Dateien und Dokumente von Briefen

-

Übernahme eines Postfachs zur Kontrolle von Konten

Verfügbare Datentypen

Briefkasten-Hacking-Tools

Die Anwendung nutzt eine Schwachstelle im Protokoll für die Wiederherstellung des verlorenen Kontozugangs über die Telefonnummer aus, um sich in die Mailbox einer anderen Person einzuhacken: Eine leistungsstarke Technologiebasis ermöglicht es CrackMail, SMS-Nachrichten abzufangen, die einen Verifizierungscode enthalten. Die Software verwendet diesen Code, um das Login und das Passwort für die Autorisierung zu ermitteln, dringt in das Zielkonto ein und installiert dort ein Tracking-Tool.

-

Zugang zum Postverlauf und zur Verfolgung neuer Post

- Die Benutzer erhalten Zugriff auf das vollständige Datenpaket jeder E-Mail, die der Besitzer der kompromittierten E-Mail jemals gesendet oder empfangen hat: den Inhalt der E-Mail, Informationen über andere Teilnehmer an der Korrespondenz, Kopien und versteckte Kopien, die Zeit und den Sendestatus. Die Software speichert auch die im Zielpostfach konfigurierte Mailsortierung (Alerts, Important, Spam, etc.)

-

Verfolgen und Speichern von Entwürfen und gelöschten E-Mails

- Die App dupliziert in der Benutzeroberfläche Informationen über E-Mails, die aus dem einen oder anderen Grund nicht von dem kompromittierten Benutzer gesendet oder in den Papierkorb verschoben wurden. Unabhängig von den Aktionen des Kontobesitzers werden solche E-Mails in der Kontodatenbank gespeichert und bleiben dort dauerhaft gespeichert, sodass CrackMail auf sie zugreifen kann.

-

Ansicht der gesendeten und empfangenen Dateien und Dokumente

- Alle Dateien, die an E-Mails angehängt sind, werden sofort in einer separaten Registerkarte im Dashboard dupliziert. Dokumente, Bilder und Videos können direkt in der CrackMail-Weboberfläche abgespielt werden, während andere Dateien auf Ihr Gerät heruntergeladen und mit den installierten Programmen geöffnet werden können. Wenn die Synchronisation aktiviert ist, speichert die Software automatisch alle neuen Dateien aus E-Mails auf dem Speicher der autorisierten Geräte.

-

Standortverfolgung

- Die Software sendet die aktuellen Geodaten aller mobilen Geräte, auf denen der Ziel-E-Mail-Client installiert ist und die Autorisierung für das kompromittierte Postfach erfolgt ist, an die Webschnittstelle. CrackMail speichert den Verlauf der Gerätebewegungen, die dann abgerufen und als Routen auf einer Karte oder in einer Tabelle mit den Koordinaten der Geostandorte, an denen sich eine Person länger als 5 Minuten aufgehalten hat, angezeigt werden können.

-

Hacking und Zurücksetzen von Autorisierungsdaten

- Benutzer haben die volle Kontrolle über die Autorisierungsdaten für alle Konten, die mit dem kompromittierten Konto verbunden sind, einschließlich Benutzernamen und Passwörter für E-Mail, Cloud, soziale Netzwerke und andere Dienste im Ziel-Ökosystem. Die Software ermöglicht es, das aktuelle Passwort und seinen Verlauf zu verfolgen, Autorisierungsdaten zurückzusetzen und zu ändern, ohne den Kontoinhaber zu benachrichtigen.

-

E-Mail-Hacking-App für Unternehmen

- Die Funktionalität der Software ermöglicht das Hacken der Firmen-E-Mails eines anderen Nutzers auf jeder Plattform. Die Technologie erkennt die Mailbox eines Firmennetzwerkadministrators, hackt sein Konto und dupliziert dann die Korrespondenz, Entwürfe und geplanten E-Mails aller E-Mails im Netzwerk auf der Benutzeroberfläche.

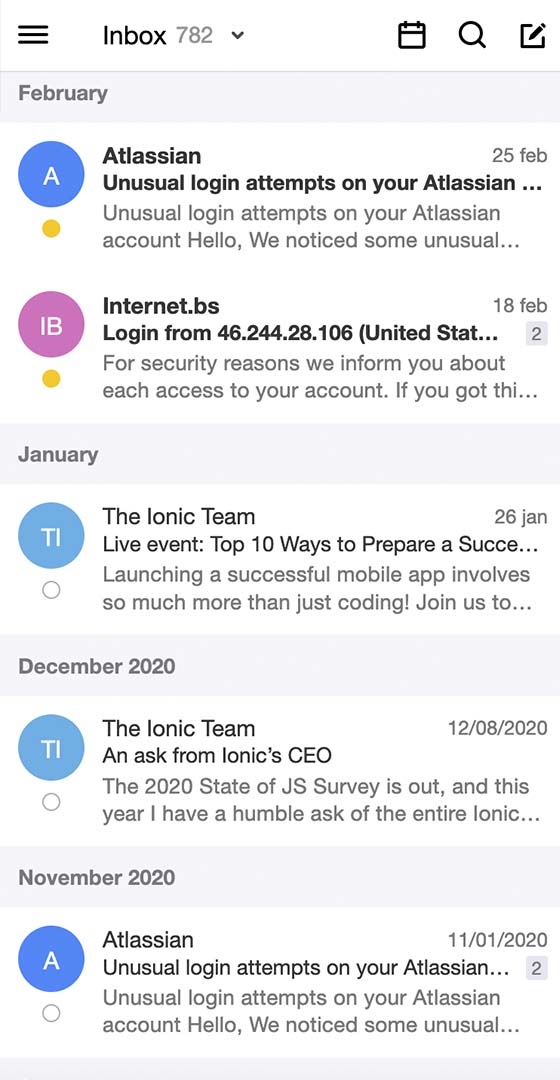

Hacken von Konten bei verschiedenen E-Mail-Diensten

Die verfügbaren Tracking-Funktionen hängen von den Besonderheiten des jeweiligen Ökosystems, das gehackt werden kann, und vom Sicherheitsniveau des Zielkontos ab.

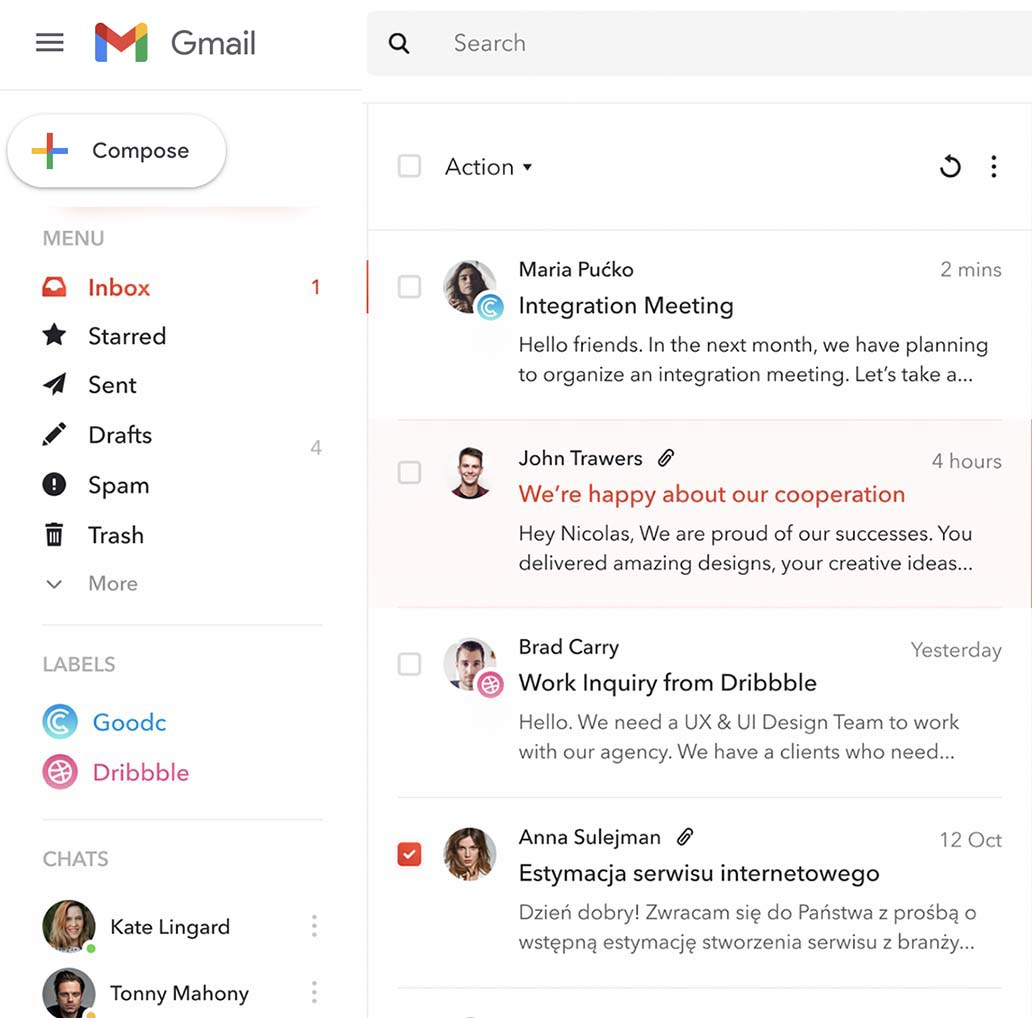

Gmail

Ein Gmail-Postfach hacken

Sobald der Hack des Google Mail-Kontos abgeschlossen ist, können Sie die YouTube- und Google My Business-Konten der Person nachverfolgen, auf Google Drive gespeicherte Dokumente und Dateien einsehen, ihren aktuellen Standort ermitteln und gespeicherte Geotags auf Google Maps sehen und vieles mehr.

Tolles Programm. Es erfordert keine Verwurzelung oder eine benutzerdefinierte Firmware. Sollten wir erwarten, dass die Möglichkeit des Lesens SMS, in der Theorie, sollte ähnliche Algorithmen sein? Die gleiche Arbeit mit dem Protokoll des Betreibers.

Yahoo

Yahoo! Mail-Hacking-Anwendung

Das Hacken von Yahoo Mail ist eine effektive Lösung für diejenigen, die den Verlauf der menschlichen Aktivitäten in den Suchmaschinen Yahoo Search und Bing verfolgen wollen. Das Crack Mail-Webinterface zeigt den gesamten Verlauf der getätigten Anfragen, eine Liste der zum Konto hinzugefügten Kontakte, Reservierungen und Tickets, die über den Yahoo Travel-Service gekauft wurden.

Die meisten "Cracker" benutzen einfach Crack.email und verkaufen ihre Hackerdienste um ein Vielfaches teurer, das ist bekannt ... Admins, beschränken Sie sich auf diese clingers.

Outlook

Kennwort aus Outlook hacken

Das Outlook-Postfach ist Teil des Microsoft-Kontos, das die Verbindung zwischen einer Vielzahl von Diensten und Anwendungen herstellt: Skype. Microsoft Office, Xbox, etc. E-Mail-Hacking ermöglicht es Ihnen, persönliche Daten, Aktivitäten und Einkäufe des Benutzers in einem dieser Dienste zu verfolgen, Autorisierungsdaten zu verwalten.

Mein Mitarbeiter hat mich sehr enttäuscht. In der Korrespondenz hat er alles zugegeben, aber später seine Nachrichten gelöscht. Die Funktion zur Wiederherstellung gelöschter Nachrichten hat mir sehr geholfen, eine Konfliktsituation im Unternehmen zu lösen

Protonmail

ProtonMail-Postfach hacken

CrackMail ist die einzige weithin verfügbare Software, die ein garantiert erfolgreiches Hacken von ProtonMail gewährleisten kann. Die Anwendung sendet eine E-Mail an das Zielpostfach, bei deren Öffnung der Besitzer dem CrackMail-Algorithmus die Möglichkeit gibt, beliebigen JavaScript-Code auf dem Gerät auszuführen, das Zugriff auf die Kontodatenbank bietet.

Eine Freundin konnte die Korrespondenz ihres Freundes auf dem iPhone lesen und ihn beim Fremdgehen erwischen. Mehr als ein Jahr lang konnte sie nicht verstehen, was in ihrer Beziehung geschah. Jetzt denke ich, dass es Zeit für mich ist, ...

Yandex

Yandex

Wie man Yandex.Mail hackt

Neben dem Zugriff auf Konten in Yandex-Dienste, Crack-Mail-Benutzer ermöglichen die Fähigkeit, die Geschichte der gehackten Person Anfragen in der Yandex-Suchmaschine zu verfolgen. Mit den Werkzeugen, werden Sie auch in der Lage sein, das digitale Porträt des Benutzers zu studieren, auf deren Grundlage die Suchmaschine zeigt ihm Werbung - Präferenzen, potenziell interessante Waren und Dienstleistungen.

Lassen Sie mich nur ein paar Worte sagen. Sie brauchen sie nicht zu installieren. Deshalb ist es die beste App, die es derzeit gibt. Die Ausführung dauert etwa fünf Minuten, und Sie sparen auch Ihre Nerven.

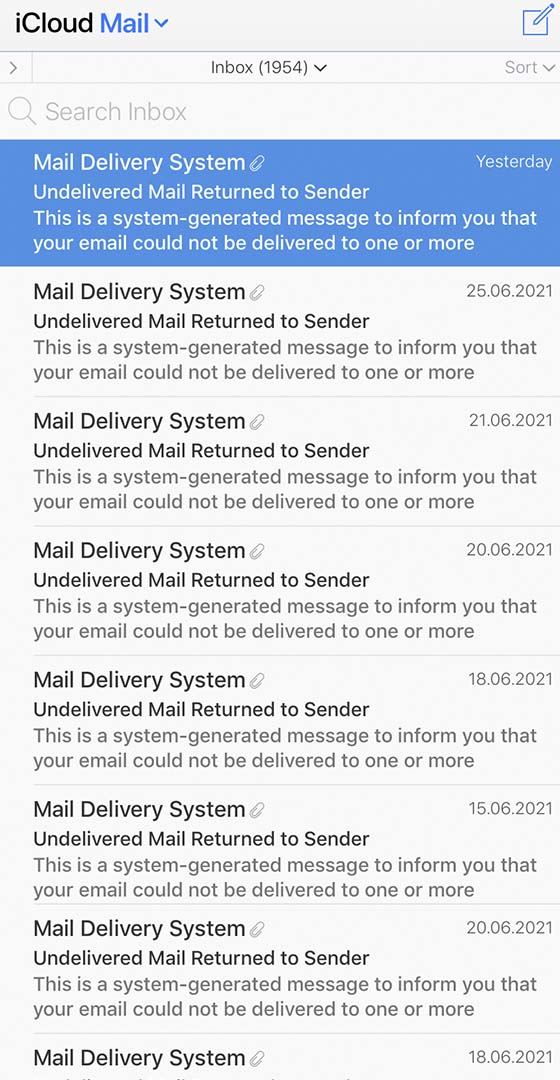

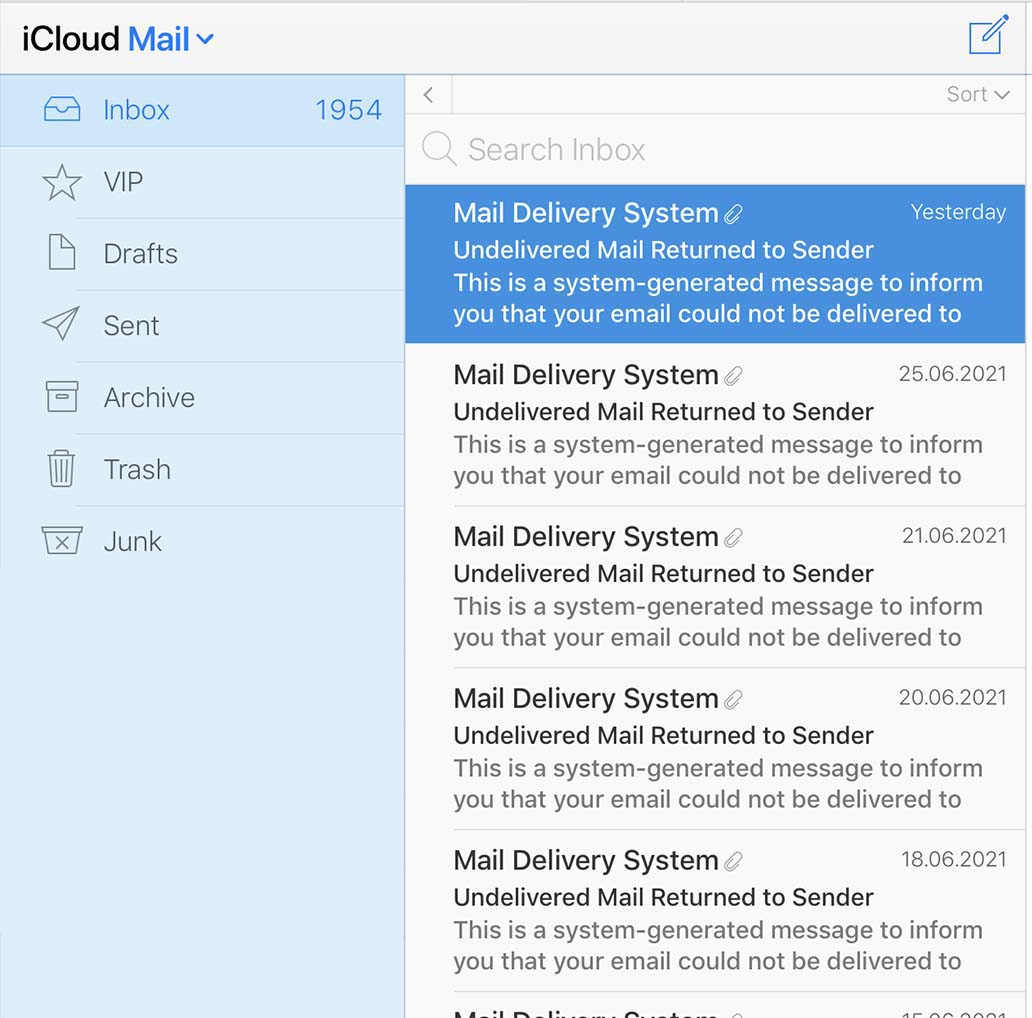

iCloud

Hacken Sie die iCloud-Mail einer anderen Person

Verwenden Sie CrackMail, um den iCloud-Speicher per E-Mail zu hacken. Sobald der Hack abgeschlossen ist, haben Sie Zugriff auf den iCloud-Schlüsselbund, d. h. Sie können alle im Zielkonto gespeicherten Passwörter einsehen. Die App dupliziert auf der Weboberfläche alle persönlichen Fotos und Videos, die in der Cloud gespeichert sind.

"Ehrlich gesagt hat das Hacken meine Sicht auf die moderne Welt ein wenig verändert. Ich kann tatsächlich eine Person in einem anderen Land ausspionieren, indem ich nur ab und zu einen Blick auf die Browser-Seite werfe!"

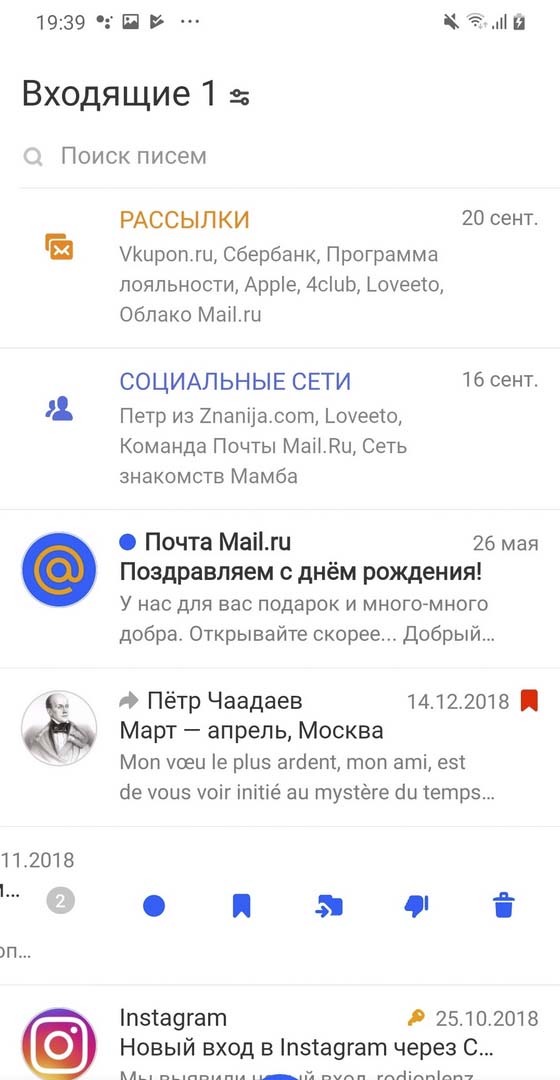

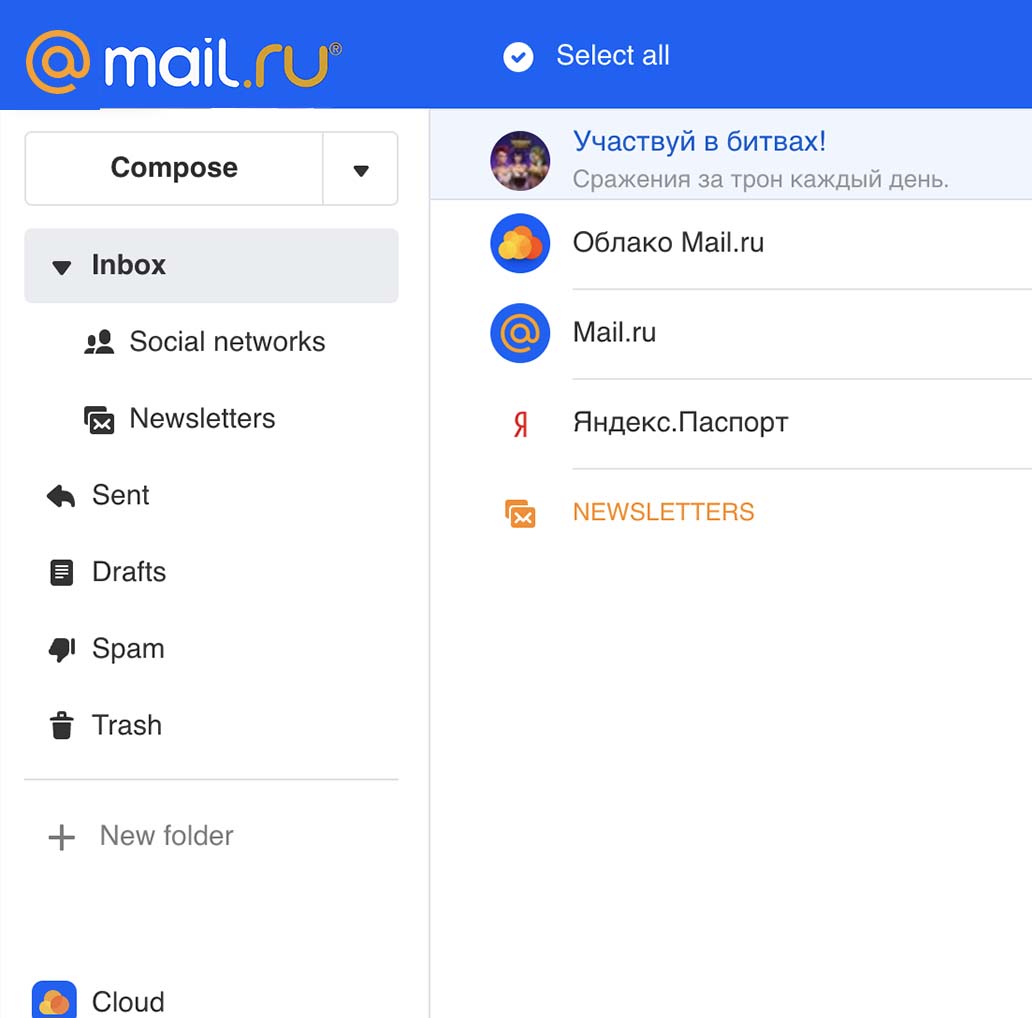

Hacken von @Mail

CrackMail ermöglicht den Zugriff auf die gesamte Korrespondenz in einem Postfach und auf die Autorisierungsdaten des Mail.ru-Kontos, die verwendet werden können, um sich bei den Profilen einer Person in My World, ICQ und anderen Ökosystemdiensten anzumelden. Die Software überwacht und dupliziert auch die Inhalte der gehackten Mail.ru Cloud

Ja, und ich dachte, Chats im Dienst sind völlig vertraulich und sicher verschlüsselt, aber nein... Speichern Sie keine wichtigen Informationen in der Post, nutzen Sie Ihre eigenen verschlüsselten Kommunikationskanäle - das ist mein Rat an Sie.

Wie man eine Domain-E-Mail hackt

So richten Sie das kostenlose Ausspionieren der E-Mail einer anderen Person ein

Anwendungstools verwenden öffentliche Datenverzeichnisse, um die Plattform zu ermitteln, auf der die Zieldomainbox registriert ist. Sobald die Plattform identifiziert ist, führt die Software das für diese Plattform vorgesehene Standard-Hacking-Protokoll aus.

Zuverlässige E-Mail-Hacking-Anwendungen sind in der Regel nicht kostenlos, aber einige Produkte bieten den Nutzern Optionen, die es ihnen ermöglichen, auf die Funktionen der Software zuzugreifen, ohne dafür zu bezahlen. Eine solche Option ist zum Beispiel das CrackMail-Partnerprogramm, bei dem Sie eingeladen sind, sich an der Erweiterung der Nutzerbasis des Dienstes zu beteiligen, indem Sie potenziell interessierte Personen über soziale Netzwerke, Foren oder andere Ihnen zur Verfügung stehende Plattformen anwerben. Für jeden Nutzer, der sich über Ihren Link anmeldet, erhalten Sie einen Empfehlungsbonus von 20 % des von ihm eingezahlten Betrags.

Nutzen Sie den Dienst Für Ihre geschäftlichen Zwecke

Tarife

Sie erhalten einen zusätzlichen Rabatt, wenn Sie für mehrere Konten gleichzeitig bezahlen oder den Dienst wiederholt nutzen.

Was unsere Kunden über uns denken

Antworten auf Fragen, die bei der Arbeit mit der Software auftreten können.

Eine ziemlich positive Erfahrung, die ich machte, als ich diese Website entdeckte. Heutzutage ist es schwer, sich ein Leben ohne ein praktisches Programm zur verdeckten Überwachung vorzustellen. Es ist viel einfacher zu schlafen, wenn man genau weiß, was seine Lieben tun, wenn man nicht da ist. Ich denke, solche Tools werden in den nächsten fünf Jahren im Trend liegen.

Interessant, ich habe zum ersten Mal von der Sicherheitslücke bei Mobilfunkanbietern gehört, ich glaube 2010. Und funktioniert die Sicherheitslücke immer noch?

Alles funktioniert einwandfrei, mit Ausnahme der Standorterkennung. Zustimmen, die Variation in der Reichweite von ein paar Häusern ist ganz erheblich. Dies sollte im Voraus gewarnt worden sein, so dass nur 4 Punkte meine Note...

Mir gefällt alles, sowohl die Benutzeroberfläche als auch der Service selbst! Dieses Unternehmen schätzt seine Kunden offensichtlich sehr :)

Das hängt sehr von der Geschwindigkeit des Internets ab! Ich war nicht in der Stadt und musste ewig warten, bis das Archiv etwas heruntergeladen hatte. Ich habe das Geld bezahlt, jetzt warte ich.

Helfen Sie mir, Bitcoin, Ether und andere Optionen zum Aufladen zu verstehen. Wie ich verstehe, ist es nur eine Kryptowährung? Dies ist ganz neu für mich, verbrachte eine Menge Zeit bereits, und das Ergebnis ist 0!!!!

24/7 globale Kundenbetreuung

Unser Team schätzt jeden Kunden, konzentriert sich auf die Genauigkeit der Funktionen und strebt nach einer kontinuierlichen Verbesserung des Service.

95% Kundenzufriedenheit

Laut einer kürzlich durchgeführten Umfrage ist das die Zahl der Kunden, die den Dienst wieder nutzen wollen. Wir wissen diese Zahl zu schätzen.

Häufig gestellte Fragen

Antworten auf Fragen, die bei der Arbeit mit der Software auftreten können.

- Kann ich auf den Cloud-Speicher eines Benutzers zugreifen, wenn dieser mit einer kompromittierten E-Mail-Adresse verknüpft ist?

- Ja, die App ermöglicht den Zugriff auf alle Dienste des gehackten Benutzers, die sich im selben digitalen Ökosystem befinden wie die Ziel-E-Mail.

- Wie viele E-Mails kann ich von einem CrackMail-Konto aus hacken?

- Sie können bis zu 5 Tracking-Sitzungen für verschiedene E-Mails in einem Konto durchführen.

- Ist es möglich, den Standort eines kompromittierten Benutzers zu verfolgen?

- Die Software ist in der Lage, die aktuelle Geoposition einer Person zu ermitteln, wenn Sie die Telefonnummer angeben können, mit der die Ziel-E-Mail verknüpft ist, und die gehackte E-Mail-App auf einem der Geräte installiert ist, die die Person verwendet.

- Zeigt die App aktuelle Autorisierungsdaten für die Zielbox an?

- CrackMail speichert Ihren aktuellen Benutzernamen und Ihr Passwort sowie die Historie der Autorisierungsdaten und ermöglicht es Ihnen, diese zurückzusetzen und zu ändern.

- Kann ich Dokumente und Dateien, die an verfolgte E-Mails angehängt sind, einsehen?

- Alle angehängten Dateien und Dokumente werden in der CrackMail-Weboberfläche angezeigt. Je nach Dateiformat können Sie sie direkt in Ihrem Browser öffnen oder auf Ihr Gerät herunterladen.

- Welche E-Mail-Dienste gibt es für Tracking und Hacking?

- Die Software entschlüsselt die Daten selbstständig und ermöglicht so den Zugriff auf die vertraulichen Informationen des Benutzers. Sie haben so lange Zugriffsrechte, bis der Benutzer sein Passwort ändert. Derzeit haben wir Schwachstellen in den Anwendungen Yandex, Yahoo, Gmail, mail.ru und Corporate Mail identifiziert und ausgenutzt, die den Online-Zugriff auf Benutzerkontodaten ermöglichen.

Die Software funktioniert auf allen mobilen Plattformen und Netzen weltweit